OPC UA Sicherheitskonzept

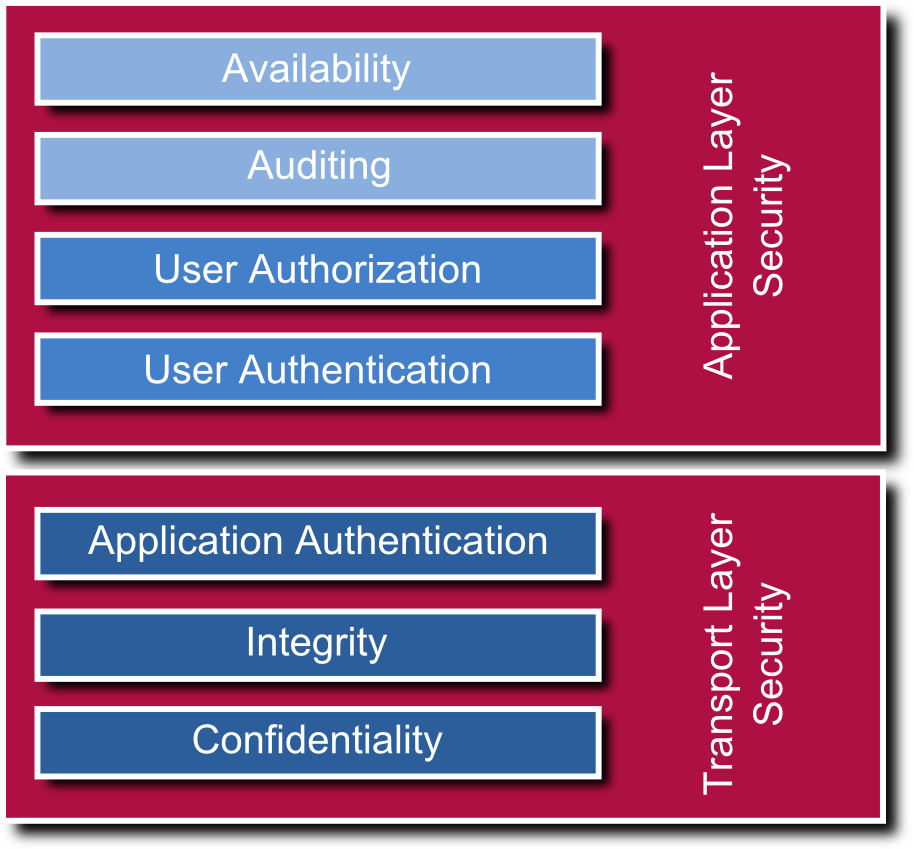

UA Security ist ein mehrschichtiges Konzept. Es beinhaltet Authentifizierung und Autorisierung sowie Verschlüsselung und Datenintegrität durch Signieren. Es wird zwischen Sicherheitsfunktionen auf Applikationsebene und Transport- bzw. Nachrichtensicherheit unterschieden.

Auf Applikationsebene gibt es weitere Sicherheitsmechanismen. Der Anwender bzw. Bediener einer Applikation kann über Benutzer/PWD oder User-Zertifikat identifiziert werden. Bis auf Datenpunktebene sind Zugriffsrechte einstellbar, so darf z. B. ein Bediener bestimmte werden Werte nur Lesen, während ein Administrator diese auch Schreiben darf, ein Gast darf den Datenpunkt eventuell nicht einmal browsen. Zusätzlich sind Audit-Mechanismen definiert, und ein Server kann mitprotokollieren welche Person zu welchen Zeitpunkt einen Sollwert geändert hat (Audit-Event, Audit-Log).

Sicherheit ist nicht optional, die Features sind integrale Bestandteile der Spezifikation und des OPC UA Stacks.

Transport Layer

OPC UA definiert Message-Security, Sicherheit auf Nachrichtenebene, für das binäre sowie für das Webserviceprotokoll. Die Hybridvariante verwendet TLS, Sicherheit auf Transportebene, und sichert den Transportweg ab. Die OPC Foundation hat die Sicherheitsmechanismen nicht neu erfunden, sondern orientiert sich an den Web-Service-Security-Spezifikationen. Für Web Services wird direkt WS Secure Conversation verwendet und ist somit kompatibel zu .NET und anderen SOAP-Implementierungen. Für die binäre Variante wurden die Algorithmen von WS Secure Conversation übernommen und ebenfalls in ein binäres Äquivalent umgesetzt. Dieses wird nun als UA Secure Conversation bezeichnet.

Wie man dem Bild (OPC UA Protokolle) entnehmen kann, gibt es auch eine Mischvariante, bei der zwar binär kodiert wird, jedoch HTTPS für den Transport verwendet wird. Dies stellt einen Kompromiss aus effizienter binärer Kodierung und Firewall-freundlicher Übertragung da. Für die Authentifizierung werden x509 Zertifikate verwendet. Es obliegt dem Anwendungsentwickler, an welchen Zertifikatsspeicher die UA Applikation angebunden wird. Es ist z. B. möglich, die Public Key Infrastructure (PKI) eines Active Directories zu verwenden.